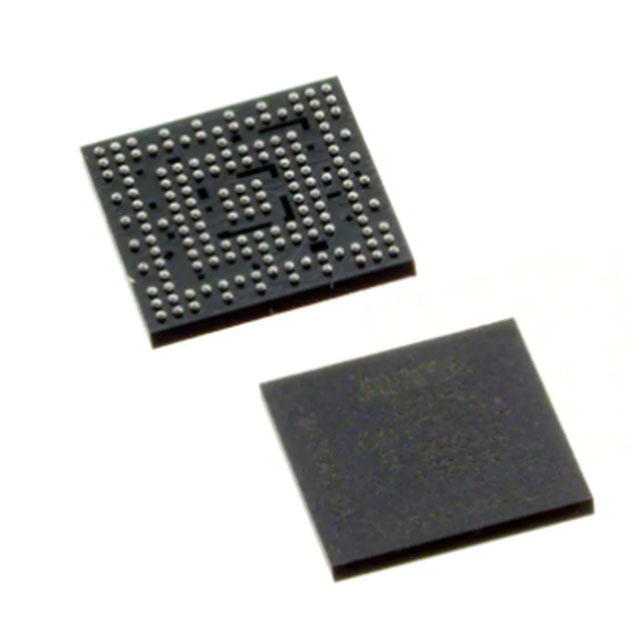

Jatorrizko XC7A75T-1CSG324I Spot Stock One-Stop BOM Zerbitzua Ic Chip Zirkuitu Integratuak IC FPGA 210 I/O 324CSBGA

Produktuaren ezaugarriak

| MOTA | DESKRIBAPENA |

| Kategoria | Zirkuitu Integratuak (CI)TxertatutaFPGAak (Field Programable Gate Array) |

| Mfr | AMD Xilinx |

| Seriea | Artix-7 |

| Paketea | Erretilu |

| Pakete estandarra | 126 |

| Produktuaren egoera | Aktiboa |

| LAB/CLB kopurua | 5900 |

| Elementu/Zelula Logikoen kopurua | 75520 |

| RAM bit guztira | 3870720 |

| I/O kopurua | 210 |

| Tentsioa – Hornidura | 0,95 V ~ 1,05 V |

| Muntatze Mota | Gainazaleko muntaia |

| Funtzionamendu-tenperatura | -40 °C ~ 100 °C (TJ) |

| Paketea / Kaxa | 324-LFBGA, CSPBGA |

| Hornitzaileen gailuen paketea | 324-CSPBGA (15×15) |

| Oinarrizko produktuaren zenbakia | XC7A75 |

Zein garrantzitsua da programagarritasuna hurrengo segurtasun gailuen belaunaldiarentzat?

Digitalizazioa eta automatizazioa mundu mailako joera dira gaur egun.Epidemiaren ostean, sektore guztietako zerbitzuak sarean mugitzen ari dira, eta etxeko lanaren ezarpen azkarrarekin, jendeak gero eta gehiago fidatzen du Interneterako konexioan bere lanerako eta bizitzarako.

Hala ere, erabiltzaileen eta konektatutako gailuen kopurua handitzen doan heinean eta funtzioak eta beharrak anitzagoak diren heinean, sistemaren arkitektura gero eta konplexuagoa da eta sistemaren funtzioen esparrua zabaltzen doa, arrisku potentzial ugari sorraraziz.Ondorioz, geldialdi-denbora ohikoa da, eta "istripuak" maiz agertzen dira goiburuetan.

Xilinx-en WP526 liburu zuriak, The Importance of Programmability in Next Generation Security Appliances, suebaki-arkitektura anitz aztertzen ditu eta Xilinx gailu moldagarrien malgutasun eta konfiguragarritasunaren eta bere IP eta tresnen eskaintzak segurtasun-prozesatzeko errendimendua nabarmen hobetzeko.

Segurtasun aparatuek eboluzionatzen jarraitzen dute

Sare-segurtasunaren inplementazioen hurrengo belaunaldiak eboluzionatzen jarraitzen du eta aldaketa arkitektonikoa jasaten ari da babeskopietatik lineako inplementazioetara.5G inplementazioen hasierarekin eta konektatutako gailu kopuruaren hazkunde esponentzialarekin, erakundeek segurtasun-inplementazioetarako erabiltzen den arkitektura berrikusi eta aldatzeko premiazkoa da.5G-ren transmisioa eta latentzia-eskakizunak sarbide-sareak eraldatzen ari dira, eta, aldi berean, segurtasun gehigarria eskatzen dute.Bilakaera honek sareko segurtasunean ondorengo aldaketak bultzatzen ditu.

1. L2 (MACSec) eta L3 segurtasun-maila handiagoak.

2. ertzean/sarbidean politikan oinarritutako azterketaren beharra

3. Aplikazioetan oinarritutako segurtasuna errendimendu eta konektibitate handiagoa eskatzen duena.

4. AI eta ikaskuntza automatikoa erabiltzea analisi iragarleetarako eta malwarea identifikatzeko

5. Algoritmo kriptografiko berrien ezarpena kriptografiaren osteko kuantuaren (QPC) garapena bultzatzen duena.

Aurreko eskakizunekin batera, SD-WAN eta 5G-UPF bezalako sareko teknologiak gero eta gehiago hartzen ari dira, eta horrek sarearen zatiketa, VPN kanal gehiago eta paketeen sailkapen sakonagoa ezartzea eskatzen du.Sare-segurtasunaren inplementazioen egungo belaunaldian, aplikazioen segurtasun gehiena CPUan exekutatzen den softwarea erabiliz kudeatzen da.PUZaren errendimendua nukleo kopuruari eta prozesatzeko potentziari dagokionez hazi egin den arren, gero eta handiagoa den errendimenduaren eskakizunak oraindik ezin dira konpondu softwarearen inplementazio hutsarekin.

Politikan oinarritutako aplikazioen segurtasun-eskakizunak etengabe aldatzen ari dira, beraz, eskuragarri dauden irtenbide gehienek trafiko-goiburuen eta enkriptazio-protokoloen multzo finko bat soilik kudeatu dezakete.Softwarearen eta ASICen oinarritutako inplementazio finkoen muga horiek direla eta, hardware programagarri eta malguak irtenbide ezin hobea eskaintzen du politikan oinarritutako aplikazioen segurtasuna ezartzeko eta NPU programagarrietan oinarritutako beste arkitektura programagarri batzuen latentzia-erronkak konpontzen ditu.

SoC malguak sareko interfaze guztiz gogortua, IP kriptografikoa eta logika eta memoria programagarriak ditu milioika politika-arau ezartzeko, TLS eta adierazpen erregularreko bilatzaileen bidez, aplikazio prozesamendu egoeraren bidez.